メールセキュリティ、見抜けないなりすましメールと危険拡張子とhtmlメールのリスク!

ウィルス感染の原因はWEBサイト閲覧(悪質なプログラムを仕掛けられた堅気のウェブサイトを見るだけ!)か、なりすましを含むメール着弾の2経路がほとんどです。

メール着弾は標的型攻撃のファーストステップですね。セキュリティ脅威、堂々の第1位です。運が悪いとランサムウェアまで進行し、PCをロックされ、身代金要求もあります。しかも、ランサムウェアは、身代金を支払うとお得意様リストに掲載されます。決算書の利益額を見ながら毎期やられてしまうかもしれません。極めておそろしい。標的型攻撃の次の2番手セキュリティ脅威がランサムウェアです。ご参考に3番手のセキュリティ脅威は、WEB系の個人情報漏えいやクレジットカードなど弊社の事業分野であるWEBです。WEBセキュリティについては、別途改めて記事を書きたいと思います。

各種、IPAに数多くの統計資料がありますので、気になる方はIPAで調べてみてはいかがでしょうか。

攻撃元については、2016年に入り、セキュリティが弱い監視カメラなどの組込み機器を膨大に乗っ取り、大規模なサーバーに膨大な処理を送り付けてダウンさせるDDoS(ディードス)攻撃など、パソコン以外のセキュリティが弱いネットワーク機器を大量に乗っ取る手法が増えてきています。2017年3~4月頃には、IoT機器仕様の電子レンジが乗っ取られたという記事もどこかで見ました。

サイバー犯罪の犯人特定により多くの費用が必要な世の中になっています。

残念ながらセキュリティを意識した設計になっていないものも多い為、監視カメラ以外でもセキュリティ度外視設計のネットワーク上にある古いIoT機器を大量に操作して同じような事が起こる可能性は日本でも極めて高い(既に起きている)と考えられます。クルマのハッキング実演動画もかなり増えています。

企業や個人のパソコンに対する脅威では、不正プログラムメールが添付されたメール着弾の巧妙化、高度化で危険性が毎年増しています。

マイクロソフトもマルウェア感染している

マイクロソフトですらウィルス感染しています。セキュリティに100%は無い。だが、侵入されてしまう事を前提に、多層防御の考えを徹底しているため、ハックされてはいけない本丸情報に攻撃がたどり着く前に発見・駆除している。侵入されても被害が小さい、致命的にならない段階で潰す事がマイクロソフトでは徹底されています。①侵入前の防御力向上、②侵入の検知分析、③侵入された後の被害軽減、④事後対応、として合計4軸による対策が必要です。マイクロソフト社は、③と④を同じ括りにして運営しています。実際に企業がセキュリティ事故に陥り、株価が1000億円程度下がっているなどのケースもあり、セキュリティ対策はCEO直轄で対応しなければならない経営課題です。windows7までは侵入させないセキュリティという方針でしたが、windows10以降は侵入前提で被害の最小化、という方向でマイクロソフトは変化しています。マルウェアメール着弾はそれほど対策が難しい。

なりすましメールは見抜けない

メールの中身の日本語文章のなりすましだけでなく、社内専用メールアドレスなど、外部の人間が知らない内輪向けメールアドレスになりすまして、不正プログラムが添付されたメールを送りつけられる悪質なケースが急伸しています。

なりすましメールは、実在する団体、実在する人物、実在する会議、自社のメール様式、いつもの様な会話内容など、流れを把握したうえでターゲットである重要情報の管理者に最終段階で届きます。標的型攻撃です。

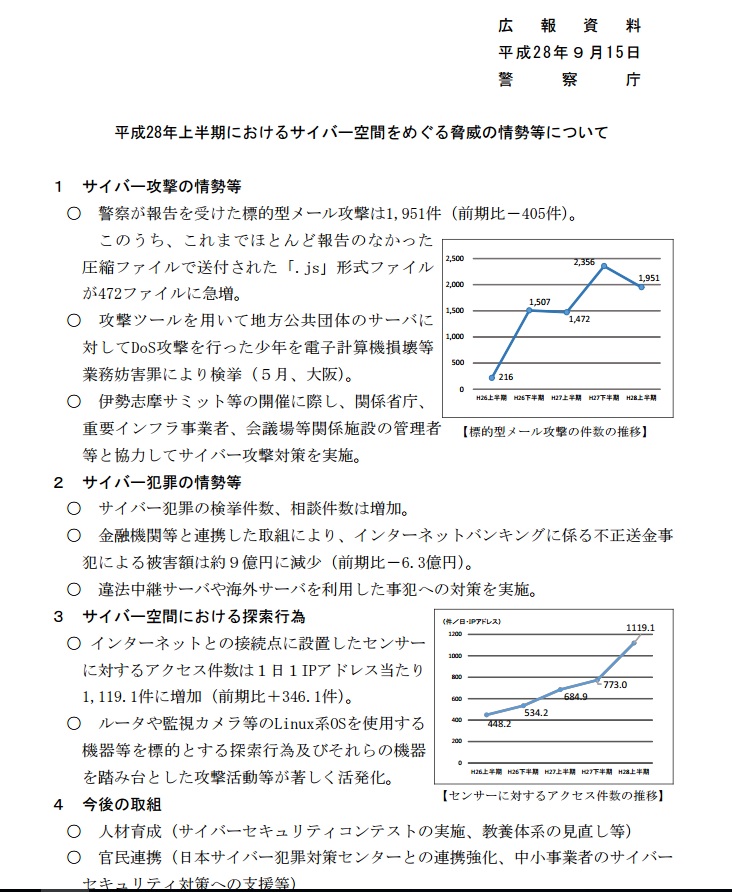

「見抜けない」、「気付いていない」ケースはおそらく非常に多く、大企業や官公庁以外にも個人単位で気付かないうちに攻撃され水面下で気付かれないまま情報を奪われているケースは多い。警視庁データも氷山の一角と考えられます。

メールの偽装は簡単

プログラマの人なら良くわかるのですが、メール送信者のメールアドレス偽装は簡単です。phpならmail関数やWordpressでも採用されているphpmailerならnewでオブジェクトを引っ張ってきてsendする時に自在に送信元メール偽装ができます。

社内スタッフのメールアドレスについても会社のホームページの独自ドメインがわかれば十分予測できます。

誰にでも起こりうる脅威です。まさか私が被害者になる訳がない!と多寡を括らない様にしましょう。

すぐ出来るメールのセキュリティ対策をご紹介していきます!

セキュリティは利用者の自己責任、個人スキルに依存する部分が大きいので、自己防衛をしっかり行いましょう。

基本的に、最新のOSと最新のセキュリティソフトを使い、古いパソコンソフトは使わないでアンインストール、あたりが水際対策となります。

上記資料は、「平成28年上半期におけるサイバー空間をめぐる脅威の情勢等について」警視庁 2016/9/15 となります。

メールソフト閲覧設定は、テキスト形式メールで!

原始的な対策ですが、メールソフトの閲覧の設定をhtml形式ではなくテキスト形式にしましょう。

セキュリティ業界の人なら、知らない人はいないぐらい有名で基本的なセキュリティ対策です。

html内のimgタグ画像ファイル自動開封を避けるため

メールの閲覧形式をhtml形式に設定してメールソフトを利用していると、htmlメールを見るだけでhtml内のimgタグの画像ファイルを自動的に開封することになります。

意味がよくわからない方は、htmlメールは見るだけで感染する可能性がある、とシンプルに覚えてもらえればと思います。

テキストメールにしておけば自分でHTML形式で開封するというアクションが必要なため、判断するための工程が1つ確保され、タイトルやメールアドレスなどで意味のわからない謎の受信メールを全削除しやすいです。

少なくとも無意識にウイルスに自動感染してしまう確率が下がります。

社内スタッフがマルウェア感染する可能性は高い

社内スタッフパソコンやスマホ、タブレットのマルウェア感染阻止は個々のITリテラシーレベルに依存するため、かなり難しいです。また、マルウェアはシグネチャパターンマッチングのパターンファイル生成が追い付かない事も想定しなければなりません。アノマリ(振る舞い検知)が必要です。そして、画像以外のファイルでも、謎のファイルの中身の確認の為にフィッシングのメッセージを開封してしまう社員などは、なかなか防ぎにくいです。このあたりは、攻撃者側からすると非常に簡単でローコストです。

悪質な画像ファイルだった場合、自動感染します。マルウェアなどに感染し、社内の重要な情報を持つ人物との懸け橋のパソコンに早変わり!マルウェア感染したPCは、攻撃者が準備したC&Cサーバー(Command&Control Server = 命令サーバー)からの指示待ち状態になります。この段階のポイントは、C&Cサーバーと感染PCとの間の通信がSSLを使われている場合、通信トラフィックのアノマリ(振る舞い)検知やパケット内のペイロードチェックによる検出が難しい事です。マルウェアを使わない、ラットを使う様な手法などもあり、その様な場合は検知困難です。侵入経路を見定める事が難しくなります。

謎のソフトを勝手にPCにダウンロードしてしまった社員なども危険因子です。ソフトのセキュリティ穴も無数に存在するため、防ぎきれません。このあたりは100名クラスの規模の企業でも情シス部門があれば、勝手にソフトをPCにダウンロードするな!など徹底しているところも多いはずです。

マルウェアに感染したPCは、C&Cサーバーからの指示で最初の間は、ネットワーク構成や規模など、ネットワークの全貌を調査したり、感染PCを増やすための活動を行います。重要データの盗難や攻撃というよりも、攻撃前の調査、調査結果に基づいて、攻撃手法を検討する段階という感じです。発病前の潜伏期間という感じです。

非IT系の企業であっても人事評価項目にITセキュリティ能力を加えるべき

社員の出世など、能力評価の一つにITセキュリティ能力という項目を加えるべきです。自分の実務に必要とされる能力ではないから関係ない!セキュリティは専門家がやればいい!という考え方の社員しかいない会社は、対策が進みにくいためです。攻撃(IT集客マーケティング)も防御(ITセキュリティ)も人材育成も出来る!という事を人事評価基準にした方がいいでしょう。社員のITリテラシーを底上げ出来る人事評価が必要です。非IT系の企業であっても出世にはITセキュリティ能力が必要だと、意識を変える様に制度面から変えていくべきでしょう。会社から貸与されて仕事で使う自分のパソコンは自分で守る。それが出来ない人は情報セキュリティ対策を出来ないので、出世させない。責任が重い情報を扱う仕事は与えられない。すべてクラッカーが悪いです。

WEBサイト閲覧から感染するケース

堅気なWEBサイトであってもCSRFなどにより不正なWEBサイトに変貌してしまい、そのWEBサイトを見ただけでマルウェア感染するケースについては、URL FilteringでInterSafe WebFilterなどの導入になります。不審なWEBサイトをデータベース化し、遮断対象にして制御する事ができます。ただ、このデータベースも人柱報告の元に成り立つため、世界規模で被害1号になってしまう新種の場合の対策は不可です。

ネットワークセキュリティだけでなく、エンドポイント対策やログ監視も必要

ネットワークセキュリティだけでなく、エンドポイント(個々のパソコンなど)でも通信すべての検問や駆除を行い、多角的にトラフィックを監視する対策ツールを導入する事と、各種監視上の振る舞いを見ながら未知のマルウェアの識別(アノマリ型の振る舞い検知は、ある程度自動化されていますが、より強固なものが望まれるケースもあると考えられます)、ログ監視する人的技術の強化などもあるとベターです。弊社の様な零細企業はもってのほか、一介の中小企業では無理なコストレベルです。ツールとしては、ARBOR NetWorksやSecureWorksなど。

社屋内外のIoTデバイスも監視・対応しなくてはならないです。このあたりは、ZingBox等になるかと思います。

ネットワーク内に侵入されてしまう事を前提に、防御壁や検問をネットワーク内で浅い階層段階からいくつも作り、社内の情報本丸のキーマンのパソコンなど、深い階層に攻撃者がたどり着く前に、前段階で検知駆除するという事が、2017年の現在の主流です。完璧な防御は不可能であることを前提としたITセキュリティ施策が現代のMAX技術です。新種のマルウェアやエクスプロイトが永遠に開発され続けるので、セキュリティ技術の「未来は完璧で明るい」とは、エンジニアなら言えない。

他、社内でOffice365、G suite、SalesforceのCRMなどのクラウドサービスを利用している場合、HDE oneの未知端末に対するアクセス遮断、紛失デバイス情報漏えい対策などがあります。

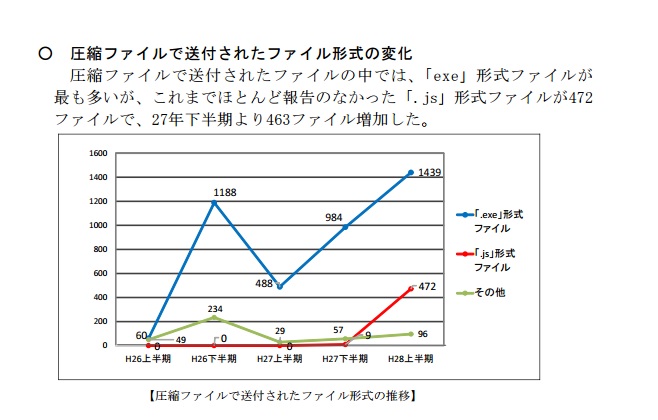

危険性が高い圧縮ファイル(添付ファイル)メールは解凍も開封もしないでそのまま削除

上記資料は「平成28年上半期におけるサイバー空間をめぐる脅威の情勢等について」警視庁より。

- .exe(実行ファイル)

- .js(javascript)

特に上記の拡張子(かくちょうし)種類のファイルは、2016年上半期では急速に事例数が伸びています。

圧縮ファイルで添付送信されてきて、解凍するだけでは感染しない!大丈夫!と、安心してはダメです。

解凍後、不正プログラムが自動実行されてしまい感染する場合もあり、危険性は高いです。

jsでは主にブラウザに仕掛けられ、exeではパソコン(OS)自体に仕掛けられることになります。

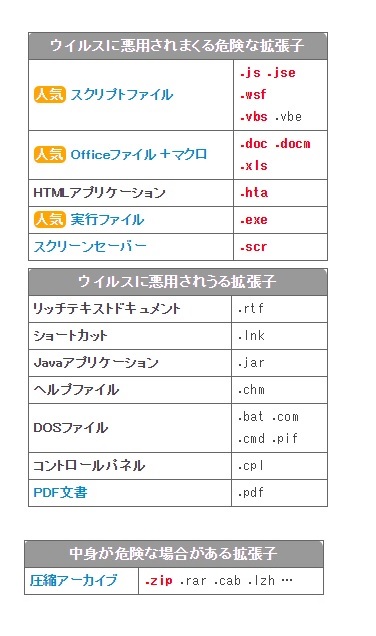

定番の危険な拡張子リスト

「ウイルスメールの添付ファイル事例8つ 危険な拡張子を開いて感染被害」より引用。

身に覚えのない.jsや.exeファイルなどが添付されたメールが届いたら開封せず、メール丸ごと削除しましょう。

圧縮ファイルで届く事が増えてきています。

java(jre) やAdobeやFlashなどのupdateは無効化しないでくださいね。WindowsUpdateと全部セットで考えるくらいでいいと思います。

解凍する前に、メールが怪しくないか確認をしましょう。

※2018年5月、csvファイルでもマルウェアが確認されたとのことです。

拡張子(かくちょうし)について

ファイル名のお尻についている小さな点「 . 」(ドット)の後に並んでいる英語の文字列を拡張子と言います。

ファイルの種類を表している部分です。

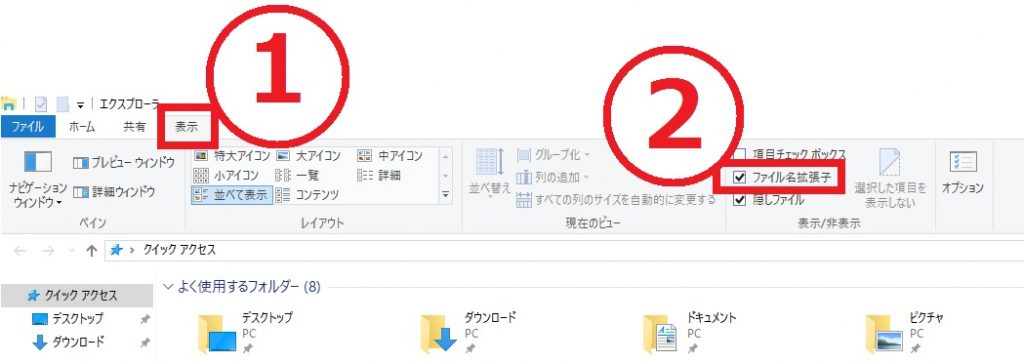

拡張子が非表示になっているパソコンもあります。

その場合、以下の様にwindowsで何かのフォルダを開く、①表示をクリック、②ファイル名拡張子 の順番にクリックしてください。

ファイルのお尻に拡張子の種類(ファイルの種類)が表示されるようになります。

セキュリティソフトのAvast、無料プラン

警告音が大きくてびっくりさせられますが、少しだけメール着弾のウィルス検出をしてくれます。無料ですが、頑張ってくれている方だと思います。

WindowsUpdateを確実に行う事は超重要

Windows10はDefenderも含めてかなり素晴らしい仕事をしてくれていますので、WindowsUpdateの機能を止めない様にしましょう。

Windows10を入れたまま長期間起動していないPCなどは、WindowsUpdateが止まり、脆弱性が放置されてしまいます。

新品のPCでも長期間放置した末に、久しぶりに起動するとめっちゃくちゃ挙動が遅いのは、WindowsUpdateが溜まり過ぎているためです。

使用頻度が少ないPCでも、起動してWindowsUpdateを確認してインストールするだけの目的で週1くらいの頻度で起動したほうがいいです。

自動車を長期間放置すると調子が悪くなると思いますが、パソコンも似たようなことがあてはまります。

WEBマーケ担当者はテキストメールを配信に使う

デザイン性やわくわく感など、素っ気ないテキストメールを避けるためにhtmlメールを使うWEBマーケ担当者/企業も多いです。

セキュリティ観点に基づいてメールマーケテイングをするなら、テキストメールでメルマガを送る事が企業の信用に繋がると思います。

「htmlメールを送り続ける企業」=「セキュリティに疎く、よくわかってない企業」。セキュリティを蔑ろに考えている浅はかな企業だと個人的には感じます。

htmlメールを送っているという事は、セキュリティに対する意識が低い企業という可能性が出てきます。

消費者として見ると、企業に対する信頼ランクは下がります。

ユーザー側のリスクを知った上で使うのであれば、怪しいhtmlメールはウイルス感染の危険性が高い事をメール受信者に知らせる文章を入れておく、など、危険性の啓蒙文を入れると誠実で信頼性に寄与すると考えられます。

テキスト形式設定を行っているのにhtmlメールが送られてきたら

メールクライアント(メーㇽソフト)にサンダーバードを使っている場合、『その他』⇒『ソースを表示(V)』によってメールのhtmlソースコードを生で直接見る事ができます。サンダーバード以外のメールソフトでも生のメールのソースコードを見る事は出来ます。git hubなどは平文通信のタイプ、暗号化されず平文で送られてくるメールです。平文のhtmlメールは生のソースコードを簡単にチェックできます。ソースコードを生で見る場合はimgのhtmlタグを勝手に開いてしまう事は無いです。問題はSSL/TLSにより暗号化されているメールの場合、どうやって生のHTMLを確認できる状態に復号するか?という事なのですが、まだイマイチ良案が浮かんでいません。Wiresharkを使う方法もありますが、こちらはネットワークエンジニアがテストする方法、もしくは良からぬ者が良からぬ事を行う時の手段です。もう少し簡単な方法が必要です。

メールの通信経路と暗号化について

メールの暗号化設定が必要な通信経路は大きく3つ

- メール送信者のパソコン⇒メール送信サーバー(SMTP/SMTPS)

- メール送信サーバー(SMTP/SMTPS)⇒メール受信サーバー(POP/POPS、IMAP4/IMAP4S)

- メール受信サーバー(POP3/POP3S、IMAP4/IMAP4S)⇒メール受信者のパソコン

※メール送信サーバーについて、メール送信者のパソコンから受け取ったメールをメール受信サーバーに『送信する』というよりも『転送する』という解釈がベストです。

1は郵便局に投函するまで、3は贈り物を受け取る側が郵便局に取りに行く工程とみなすことが出来ます。1と3のどちらにも暗号化は必要。この1と3については、大企業であればVPNやMicrosoftAzureで言うところの閉域網内で外部侵入されない状態で管理している企業もある。零細中小企業でお金も人材も厳しい場合、1と3は暗号化されず、VPN化や閉域網化されていないケースも多いです。主題から反れますが、1と3については暗号化、かつ通信経路をVPN化する事がベスト。

2については、毎回同じ相手とメールを行うという事に限られるのであればVPNや閉域網で良いですが、メールをその様に使うケースは99.999%無いと思われます。そのため、2の通信経路で暗号化する事の重要性は、1と3に比べて重みが異なり、非常に重要です。ファイル添付メールとパスワードメールを別扱いで続けざまにメール(1)、メール(2)として送っていても、2の通信工程で暗号化されていなければ、スニファリングで『覗き見』された時点でアウト。平文なので全部読めます。

メールの暗号化方式は主に2つ

- SMTP over SSL(SMTPS)。 SMTPセッションの最初から通信を暗号化。真のover SSL。主にTCP465。

- STARTTLS。セッション開始時は平文、クライアントからSTARTTLSコマンドを送信した時点で暗号化のためのネゴシエーションを行う。主にTCP25かTCP587。

メール送信サーバー(配信スタンド)とメール受信サーバーの間が暗号化されていないケース

2の部分が暗号化されていないメールは多い。Gmailについては、2016年6月以降、メール配信スタンドやGmail以外のサーバーを経由してメールを送る場合、メールが一切届かなくなっています。送信メールサーバーも受信メールサーバーもグーグルの管理下に置くことを徹底し、暗号化も暗号化方式の実装もグーグル内で完結するように徹底しています。2の通信はVPN(仮想プライベートネットワーク)の中を通さない限り、インターネットの中を平文むき出し状態でデータ達が走りまわる。つまり、ネットワークを覗けば、誰でも自由に『覗き読み』を行う事ができる。2の通信工程の暗号化を実現するためには、上記赤文字のグーグルの例を見てもわかるようにお金と労力が必要なので、世間では進まない。世の中、暗号化されていないSMTPサーバーは数えきれないほど存在しています。通信プロトコルではなく、添付ファイルなど、中身そのものを暗号化する事が推奨されているのはそのためです。

メール基盤の通信プロトコルの暗号化はグーグルの様に巨大なインフラを持っていなければ難しい。そのために、チャットワークやSlackなど、暗号化されたサーバー上でやり取りが出来るクラウドメッセンジャーの様なものが使い勝手の良さも含めて台頭してきている。

意味不明メールは即削除

既に実践されている方も多いと思いますが、身に覚えのない意味不明な受信メールは、全て怪しいので開封前に削除と判断するのも、ど定番の対策です。

メールの添付ファイル全てにパスワードをかける?

出来ていない中小企業もあると思いますが、そもそも論で前論の2つの部分が暗号化されていなければ、別送信のパスワードメールも覗き見されるため、あまり意味が無いと考えられます。

プライバシーポリシーやISOを取得していても、その場限りになっているというケースもあると思います。

チャットワークやSlack

メールセキュリティはカオス!やってられねぇ!という方は、チャットワークやSlack(二段階認証有)などクローズドメッセージサービスを検討してみてください。

Slackは海外製、URLベースで、おそらく概念を理解できない人が社内に現れます、導入障壁がやや高いと思います。モチベーションが低かったり、ITリテラシーの低い社員を考慮しにくい。

チャットワークもSlackもAPIが公開されていますので、監視サーバーやその他お問合せメールのAlert通知連携など開発も可能です。

そして、2段階認証をかならず導入してください。チャットワークについては、2段階認証がリリースされて欲しいです。

不便極まりないですが、パスワードは各種の利用サービスで全て独立させた方がいいと思います。

チャットワークは純国産サービスでフィーリングの使いやすさも高いため、ITリテラシーのばらつきが前提である組織では、比較的に導入しやすいと思います。

決してベストな策とは言えないですが、メール依存を避ける場合の選択肢です。

セキュリティ専門家にできる事は限界がある

IPアドレスを受信メールのメールヘッダから調べたくても、メールヘッダは送信者側で偽装出来る為、限界があります。

メールヘッダから送信メールサーバーを辿り、そのメールサーバーの運営業者(世界のどこか)との交渉を行って、該当する時間帯のサーバーのアクセスログ等を見せてもらえるかどうか。

アクセスログから、さらにIPアドレスに対してtracertコマンドなどを行ってホップを細かく追う、この時点で結構な労働量が国をまたいで発生します。

その先が、セキュリティゼロ状態のIoT機器を踏み台として、大量の監視カメラの様なものがボットネットとして使われていたら、その先まで追う事は物理的に大変です。

最終的な攻撃元を発見して問い詰めても、しらを切る場合、国家をまたいでIT家宅捜索が必要になります。

悪意のあるIT攻撃を国家がひそかに行っている場合、国を越えた捜査権限許可をもらえず、攻撃元を特定出来ていても処罰できません。

IT攻撃戦争は究極にタチが悪いです。即、国家レベル問題です。

メールアドレスもパスワードである

今後の新規メールアドレス取扱自体をこのくらい変えてしまうのもいいと思います。顧客とのメールアドレス共有はパスワード共有と同等の考え方で行うなど・・・。めんどくさいので、これは無理。

流行りのクラウドだから大丈夫?

クラウドはただの土地です。AWSやAzureはブランドの資金力があるので豊富で新しい建機(ツール)などが素早く整備されやすく、使いやすいです。データセンターの物理面のセキュリティレベルについては零細中小企業で実現不可能なレベルです。ネットワークレイヤーのDDOSやSyn Floodへのセキュリティ対策で幾分か依存できる。などありますが、土地ではなく、中に作られているサーバー(建物)やネットワーク(道路)などに対するファイヤーウォールの設定など、設計が非常に大切です。CDP(Cloud Design Pattern:クラウドデザインパターン)と言われます。このCDP設計と、ファイヤーウォールの受信/送信規則の設定、さらにWAF、IDS/IPSを必要な箇所に設定する事やOWASP TOP10などを意識したセキュアコーディングが大切です。

グローバルメジャークラウドでもダウンする!

尚、土地に関しては、MicrosoftAzureやアマゾンAWSのクラウドですら、2017年1~4月の間に、AzureもAWSもリージョン(地域)単位で障害が発生しており、別のリージョンで障害発生したリージョンを補う『冗長化』の構築がほぼ必須な状況となっています。SLA(Service Level Agreementは、MicrosoftやAWSでも99%程度で100%ではない!)を確認するとわかります。サーバー1台で済む!と安直に予算をたてない様にしてください!CDPに沿って、アプリケーションサーバー、DBサーバー、監視サーバー、検証環境などを考慮して予算を算出します。自社の社屋内に物理サーバーで実現しようとすると、イニシャルコストは1000万円~1億円を越える事もありますが、クラウドなら物理コスト、物理管理コスト不要です。さらに、ピーク時だけサーバーを2台に増やすなど、クラウドならリソースの最適化も可能です。

世界中にデータセンターがあるため、DR(Disaster Recovery)出来るなど、物理でオフィス内にサーバー構築をしている場合に比べて、セキュリティ性を高く、物理コストも抑えて、可用性を担保しやすいです。三菱東京UFJ銀行がAWSへの全面移行を決めたことも、クラウドの方がセキュリティ性を高めやすく、冗長化しやすい!ということを理解したからだと思います。

関連記事:ITセキュリティの基本、サーバー1台に対するセキュリティから考える

貴方がメールボム(マルウェア)のターゲット

企業内の機密情報にアクセス権限を持つあなた自身が、セキュリティ攻撃のターゲットです。貴方のセキュリティ意識欠如が全てを壊します。Always MailBomb is Neighbor !!

WEBサイト見るだけでウイルス感染

堅気のコンテンツを載せている堅気のWEBサイト自体に悪意のあるプログラムを仕込まれ、そのWEBサイトを見るだけでウイルスに感染してまう場合があります。

全く怪しくない健全なサイトに時限爆弾を仕掛けられるような感じです。

ブラウザ上で動くJavaScriptなどの言語を堅気のWEBサイトに仕込んで、あとは訪問者が来ることをじっと待つだけです。

また、少々種類が異なる脅威ですが、パソコン内に古いJava、古いAdobe Flash Player 、古いAdobe Reader等がある場合も定番ですが、危険です。

上記の様にお金をかけた対策が出来ない場合、必ず、最新版に自動アップデートが実行されているか確認しましょう。

古いソフトは削除する、常に最新版を維持する

自己防衛の世界ですが、古いソフトは削除、常に最新版を維持する、セキュリティソフトも常識。

パスワードなどアカウントの使いまわしはしない。長くて複雑なパスワードを使う。

社内用のメールアドレスはそのものがパスワード。内輪以外に共有を許さない。

個人で出来る方法はこのくらいに限られてくると思います。

参考

トレンドマイクロ社

警視庁